제품소개

SILICA는 무선 AP(Access Point) 검출 및 WIFI 환경에 대한 모의침투/보안성 테스트를 진행 할 수 있는 자동화된 무선 모의침투 해킹 솔루션입니다.

가능한 취약성을 식별하는 기존의 스캐너와 달리 SILICA는 특정 Access Point(AP)의 실제 위험을 결정하고, AP 자산이 취약한지 판단합니다.

자동화된 Pen-testing 솔루션은?

제품특징

보안 향상

-

- 사용자가 테스팅을 수행 할 때마다 높은 정확성과 안정성을 지속적으로 유지할 수 있습니다.

위험 분석

-

- Access Point 정찰 및 분석을 할 수 있고, HTML, Docx의 형태로 보고서를 출력할 수 있습니다.

실제 위험 평가

-

- 사용자간 애플리케이션 공격으로 방화벽 및 호스트 보안 기재 우회가 가능하며, 쿠키를 통한 인증 데이터를 포함한 HTTP 트래픽 인터셉팅 및 자동화된 익스플로잇 수행과 실행이 가능합니다.

-

- Man-In-The-Middle 기능 및 Fake AP 공격 브라우저 세션 하이재킹등 스니핑, 스푸핑, 파밍동의 공격이 가능하며 WEP, WPA 1/2 키를 크래킹 할 수 있습니다.

불법 AP 검출

-

- Access Point 정찰 및 분석하며, 제조사, 숨겨진 SSID, 불법 AP를 검출 할 수 있습니다.

네트워크 매핑

-

- 무선 네트워크를 매핑하고 연관된 클라이언트와 다른 AP의 관계를 식별 할 수 있습니다.

주요기능

-

- 무선 침투 테스팅에 필요한 다양한 해킹 기법을 제공함

-

- 무선 침투 테스팅에 필요한 클라이언트단 공격 코드를 제공함

-

- 공격에 필요한 무선 네트워크에 대한 정보 수집을 수행함

-

- 수집된 패킷정보를 Immunity가 제공하는 사용자 프로파일링 서비스인 stalker 서버를 통해 확인할 수 있음

주요화면

[ Cookie Viewer (Passive Session Hijacking) ]

-

- MITM 공격을 수행 할 시, 확인되는 모든 패킷을 분석하여 웹 브라우져를 통해 이용되는 사용자 쿠키를 도용할 수 있도록 하며, 이를 이용한 공격에 활용될 수 있음

-

- 쿠키를 복제하거나 브라우져에서 실행 할 수 있음

[ Fake AP ]

-

- Fake AP를 이용한 공격을 시도할 수 있도록 하며, Fake AP를 수행하고 싶은 AP를 선택하여 클라이언트단에 인젝션 공격을 시도하거나, 서비스 도용을 이용한 공격을 AP모드나 Ad-Hoc 모드로 시도하는 것이 가능함

-

- 해당 네트워크로 Fake AP를 구현한 뒤, 다른 MITM 공격을 수행하거나 수집된 Packet을 통해 사용자 프로파일링을 통해 Stalker를 통해 시도할 수 있음

[ LOG ]

-

- SILICA가 수행하는 모든 작업에 대한 로그를 실시간으로 확인할 수 있도록 함

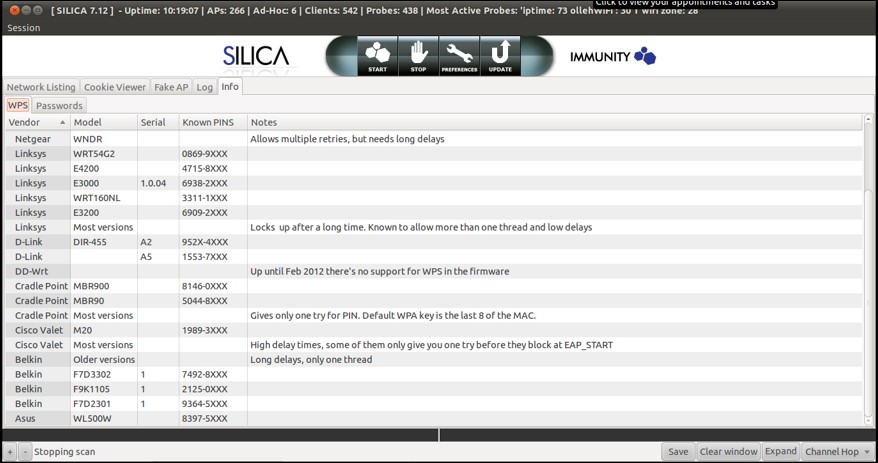

[ Info ]

-

- Access Point에 대한 정보를 알려줌

-

- WPS 정보 및 이에 대한 분석을 통해 확인된 정보를 알려줌

[ Stalker ]

-

- SILICA를 통해 수집된 Wireless Traffic을 Pcap 파일 형태로 저장하여 Stalker 서버에 저장한 뒤 결과를 확인할 수 있음

-

- 프로파일링 결과는 SILICA 사용자 별로 제공되는 사용자 계정을 통해서 확인할 수 있도록 되어 있음

-

- 파일 전송은 PCAP 파일을 encapsulation한 뒤, 로그인 credential과 결합된 암호로 보호되어 온라인 업로드 되도록 함

-

- 업로드 되는 파일에 대한 intercept시 파일의 내용을 확인할 수 없도록 함

-

- 분석결과는 상기의 화면처럼 분석을 요하는 사용자별로 방문한 웹 사이트, 돌아본 이미지, 로케이션 정보등을 분류하여 볼 수 있도록 함

-

- Stalker는 무선 패킷 스니핑을 통해 사용자 정보를 프로파일링 하는 도구임

[ Stalker (사용자 프로파일 도구) ]

-

- SILICA를 통해 수집된 Pcap 파일을 Stalker 서버로 전송하여 프로파일링 Job을 생성하도록 SILICA에서 수행된 작업 로그

-

- 해당 작업을 통해 확인할 수 있는 것처럼, 수집된 파일을 전송하기전 Condensing이라는 Encapsulation 과정과 압축 과정을 거치게 됨

-

- 암호화된 사용자 키를 이용하여 해당 파일을 인지할 Stalker 서버가 인지할 수 있도록 하며, 사용자 Credential을 통해서 token을 획득하도록 함

-

- 파일을 전송하여 Stalker 서버에서 프로파일링 작업을 스케쥴링 할 수 있도록 하며 전송 작업을 마침